使用 MariaDB 和 Virgil Security 的 PureKit 实现泄露后数据保护

MariaDB 部署保存着大量敏感数据,例如知识产权、国家机密、医疗健康和财务记录。HIPAA、GDPR 及其他政府法规要求更严格的保护和披露。实现泄露后保护被视为 DevOps 团队可用的必要新工具。

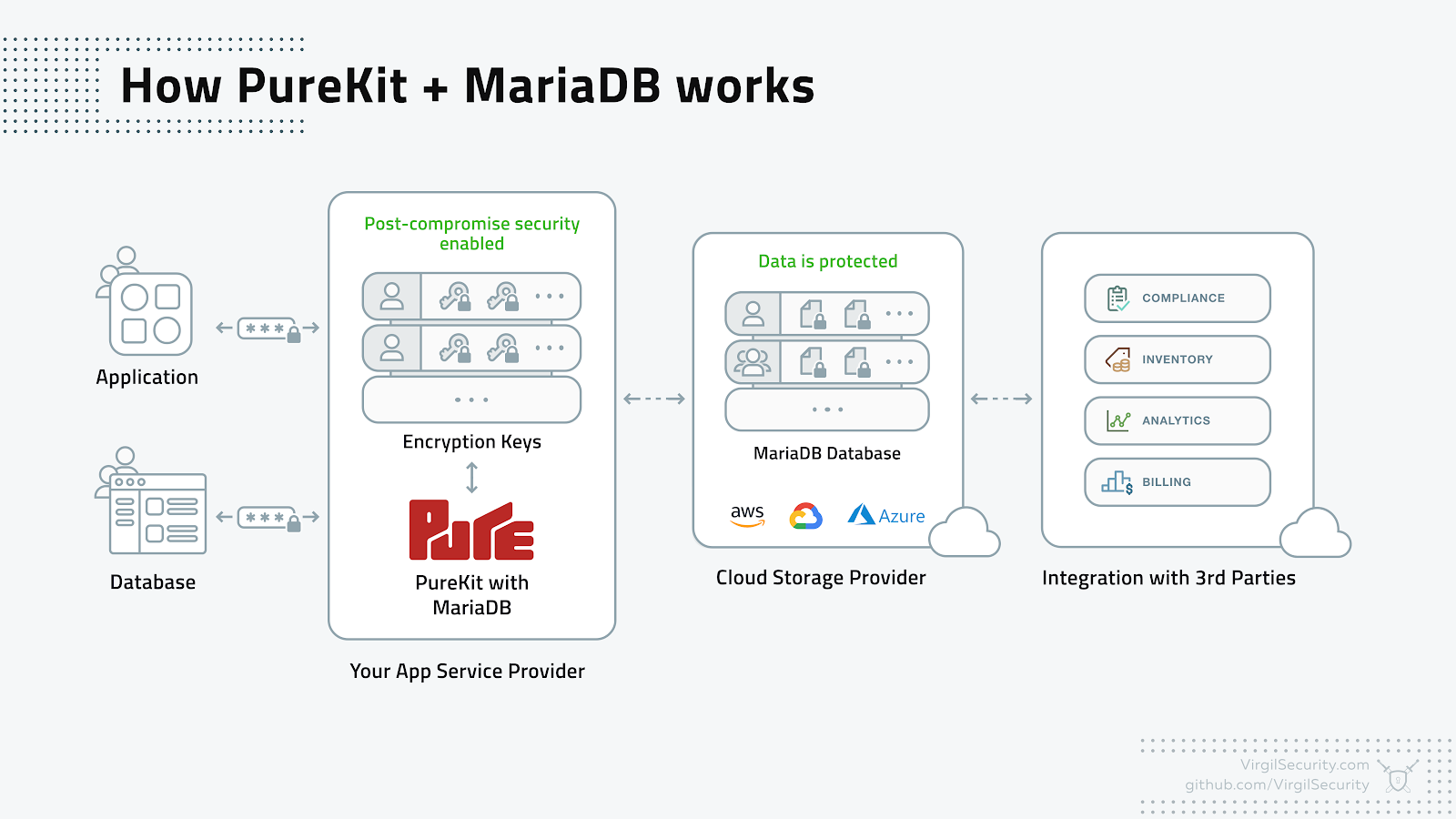

在 2 月 2 日于布鲁塞尔举行的首届 MariaDB Day 上,Virgil Security 首席技术官兼联合创始人 Dmitry Dain 展示了一个基于 Virgil PureKit 安全框架的 MariaDB 演示,该框架即使在数据库被攻破的情况下也能保护存储的密码、个人身份信息 (PII) 和其他敏感数据——使其在面对离线攻击时对攻击者来说毫无价值(在这篇博文中阅读更多关于安全优势的信息)。对演示感兴趣的客户可以在 PureKit MariaDB demo GitHub 仓库中找到。

用于 MariaDB 的 PureKit 为您提供

- 记录级数据加密:通过单独加密到记录级别,为您的数据库保护带来更具针对性的控制。使用 MariaDB 现有的使用透明数据加密 (TDE) 的静态数据加密,数据按表或列加密,而不是按记录加密。

- 每用户数据加密:让最终用户控制自己的密钥(包括共享权限和基于角色的访问),以便轻松遵守 GDPR 等法规。

- 泄露后安全性:即使数据库本身被攻破,也能继续保护数据和密码,这被称为“泄露后安全性”。

- 零信任密钥管理系统:Virgil Security 不对所有客户操作使用单个主密钥,也不保存旧的主密钥。

这与 TDE 加密有何不同?

- PureKit 可以按用户分发密钥。

- PureKit 允许原地密钥轮换,避免在密钥轮换后重新加密整个数据库。

- 泄露后安全性:在数据库泄露后,受保护的数据将保持加密状态且毫无用处。

- SQL 注入防护:PureKit 对 SQL 注入免疫。

什么是泄露后安全性

泄露后安全性 (PCS) 是指在加密密钥被攻破后保护数据。PCS 可以通过实现以下功能来提供:

- 无缝密钥轮换

- 密钥可以在应用程序运行时轮换。

- 密钥可以主动轮换,也可以在数据泄露发生时轮换。

- 被盗数据无效化

- 未经加密服务器的协作,数据无法解密,从而使数据库中任何被盗数据都毫无用处。

- 零知识证明

- 加密服务证明所有操作均使用其私钥执行。

- 能够抵御在线和离线攻击。

- 严格的每用户限速。

- 进行密码尝试需要应用程序和加密服务的私钥。

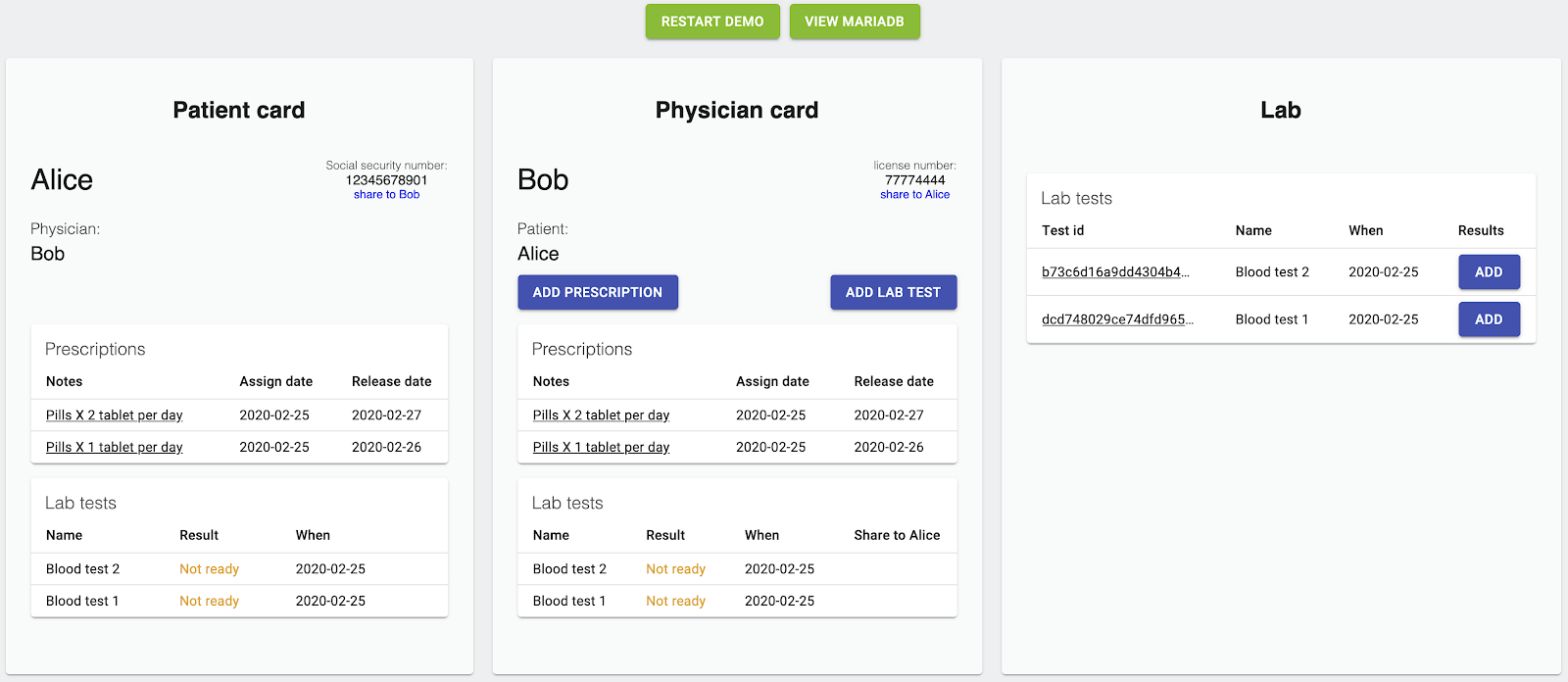

Virgil 的 PureKit MariaDB 演示

要设置和运行演示,请按照README 说明操作。

MariaDB PureKit 演示使用了一个假设的业务场景,涉及患者、医生和实验室,并展示了如何在敏感环境中定义和使用客户应用程序中的不同角色来限制数据访问。使用演示时,您可以在 MariaDB 数据库中看到您的操作结果(例如加密方法)。在此了解更多。

了解更多

立即通过我们的 PureKit 开发者指南开始使用:https://developer.virgilsecurity.com/docs/purekit。

有疑问?发送电子邮件至 support@VirgilSecurity.com 或加入我们的 Slack 社区。

Virgil Security, Inc. 使每一位软件开发者都能成为密码学专家。使用 Virgil Security,每一位开发者都无需密码学训练即可将加密和验证集成到其产品中。Virgil 的开源库适用于多种现代编程语言编写的桌面、嵌入式 (IoT)、移动、云和 Web 应用程序。Virgil Security 成立于 2014 年,总部位于弗吉尼亚州马纳萨斯。要了解更多信息,请访问https://VirgilSecurity.com/。